La cyberdéfense au coeur de la loi de programmation militaire 2018

- Détails

- Catégorie : Cyber Attacks

Présenté ce jeudi en conseil des ministres, le projet de loi de programmation militaire 2018 (pour les 2019-2025) doit être soumis au Parlement cet été. Des moyens supplémentaires consacrés à la cyberdéfense de la France sont prévus dont 1 000 cybersoldats en plus d'ici 2025, ainsi que la livraison de drones, et des nouveaux satellites de surveillance et d'écoute.

L'Esiea et Skema forment à l'IA, au code, à la sécurité et au big data

- Détails

- Catégorie : Hacking

Opérationnel dès la rentrée 2018, le parcours proposé par l'école d'ingénierie Esiea et Skema Business School permet aux étudiants d'acquérir des connaissances en intelligence artificielle, en développement, en cybersécurité et en traitement des données. Des cours de marketing et management figurent également au programme.

Le réseau cybecriminel InFraud démantelé

- Détails

- Catégorie : Cyber Attacks

Les Etats-Unis aidés par six autres pays dont la France ont mis à terre un réseau de cybercriminel sévissant sur le dark web et responsable d'avoir causé à des entreprises, des institutions financières et des personnes individuelles plus de 430 millions d'euros de pertes. Parmi les 36 pirates mis en cause, un français a été arrêté.

Le début des JO 2018 perturbé par une cyberattaque

- Détails

- Catégorie : Cyber Attacks

Une cyberattaque a visé les systèmes informatiques des JO 2018 pendant la cérémonie d'ouverture vendredi à Pyeongchang en Corée du Sud. Les services Internet et Wi-Fi ont temporairement été coupés et des serveurs internes ont été mis hors service.

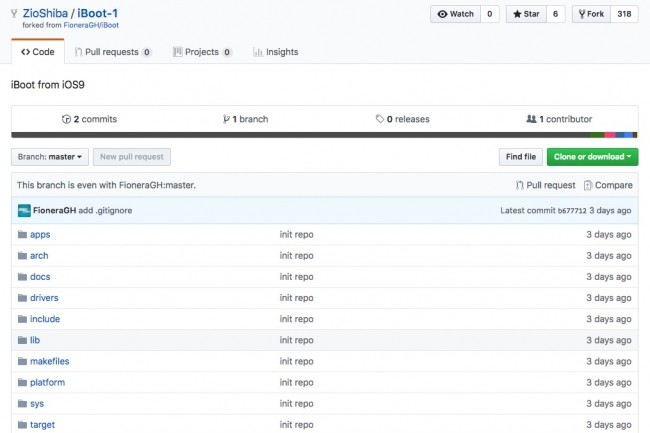

Un ancien stagiaire d'Apple à l'origine de la fuite d'iBoot

- Détails

- Catégorie : Smartphone Hacking

La divulgation sur Github d'une partie du code source d'iOS 9 est attribuée à un petit groupe d'amis, dont un ancien stagiaire d'Apple, qui aurait perdu le contrôle sur les données dérobées au siège de la compagnie.

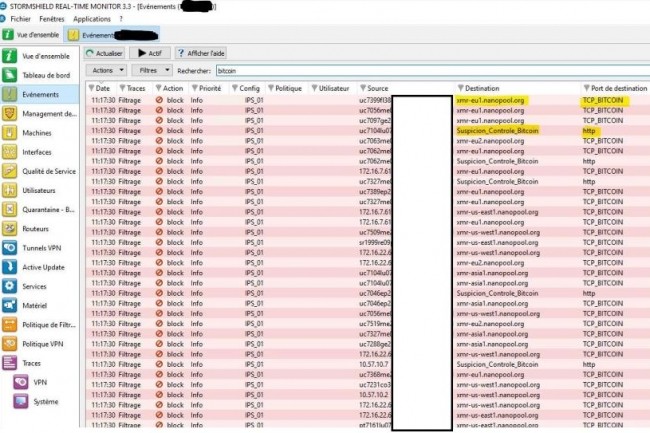

Des entreprises françaises infectées par un trojan minant du Bitcoin

- Détails

- Catégorie : Hacking

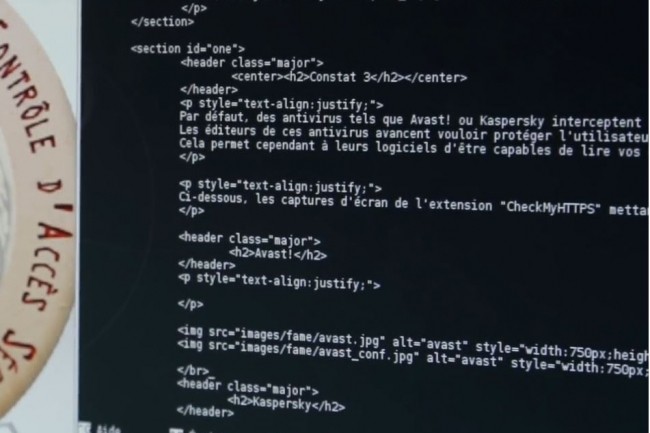

Exploitant une faille Microsoft au niveau du protocole SMB, le trojan PowerShell/Lonit.PA a infecté en France de nombreuses entreprises multi-sites dans le domaine de l'industrie automobile et de l'habitat social. La puissance de calcul des serveurs et postes clients est utilisée à leur insu pour de la vérification de minage de bitcoins.

Le port TCP 14444 est utilisé à l'insu des entreprises pour envoyer à la ferme nanopool.org les données de vérification de minage de transactions bitcoin. (crédit : Data-sup)

Skype Finally Adds End-to-End Encryption for Private Conversations

- Détails

- Catégorie : Encryption Tools

Microsoft is collaborating with popular encrypted communication company Signal to bring end-to-end encryption support to Skype messenger.

End-to-end encryption assured its users that no one, not even the company or server that transmits the data, can decrypt their messages.

Here's How CIA Spies On Its Intelligence Liaison Partners Around the World

- Détails

- Catégorie : Spying

The CIA offers a biometric collection system—with predefined hardware, operating system, and software—to its intelligence liaison partners around the world that helps them voluntary share collected biometric data on their systems with each other.

But since no agency share all of its collected biometric data with others, the Office of Technical Services (OTS) within CIA developed a tool to secretly exfiltrate data collections from their systems.

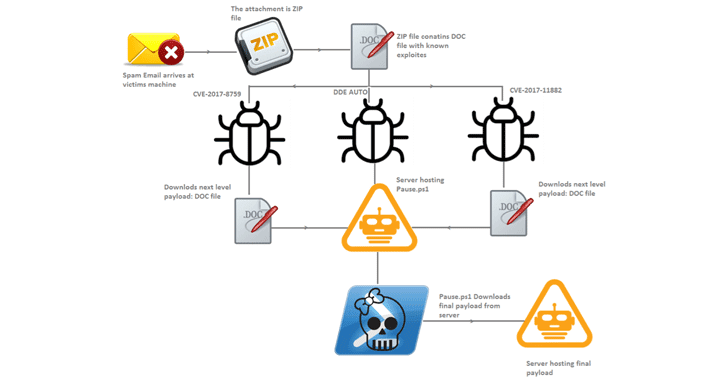

Hackers Exploiting Three Microsoft Office Flaws to Spread Zyklon Malware

- Détails

- Catégorie : Malware

Dubbed Zyklon, the fully-featured malware has resurfaced after almost two years and primarily found targeting telecommunications, insurance and financial services.

Active since early 2016, Zyklon is an HTTP botnet malware that communicates with its command-and-control servers over Tor anonymising network and allows attackers to remotely steal keylogs, sensitive data, like passwords stored in web browsers and email clients.

New Mirai Okiru Botnet targets devices running widely-used ARC Processors

- Détails

- Catégorie : DDoS Attack

Although the original creators of Mirai DDoS botnet have already been arrested and jailed, the variants of the infamous IoT malware are still in the game due to the availability of its source code on the Internet.

Page 3 sur 5