- Détails

- Catégorie : Global

Sécurité : Gartner estime que les dépenses mondiales de sécurité pour l’Internet des Objets devraient augmenter cette année à la lumière de l'escalade des attaques visant les terminaux IoT.

Les cyberattaques contre les entreprises continuent de s'intensifier, et les acteurs de la menace tireront profit du moindre canal ouvert pour compromettre un réseau.

PC non corrigés, terminaux mobiles obsolètes et produits IoT ne sont que quelques-unes des cibles que les pirates utiliseront pour se jouer de la sécurité.

- Détails

- Catégorie : Global

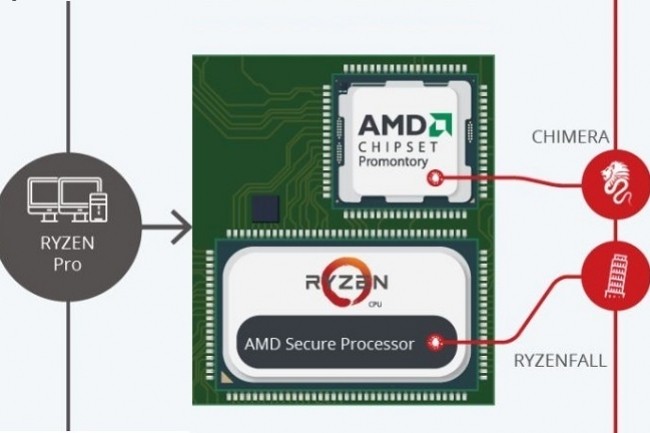

Si les puces AMD Ryzen semblaient avoir été épargnées par les failles Spectre/Meltdown, on apprend aujourd'hui qu'elles sont toutes aussi vulnérables suite à la publication d'un rapport par CTS Labs.

- Détails

- Catégorie : Global

Le revendeur de certificats HTTPS Trustico et l'autorité de certification Digicert ont informé hier leurs clients communs que plus de 23 000 certificats de sécurité seront rendus inutilisables d'ici 24 heures. Parti d'un e-mail contenant les clés privées de ces certificats, l'erreur pourrait en fait venir d'une guerre de territoires entre les deux entreprises.

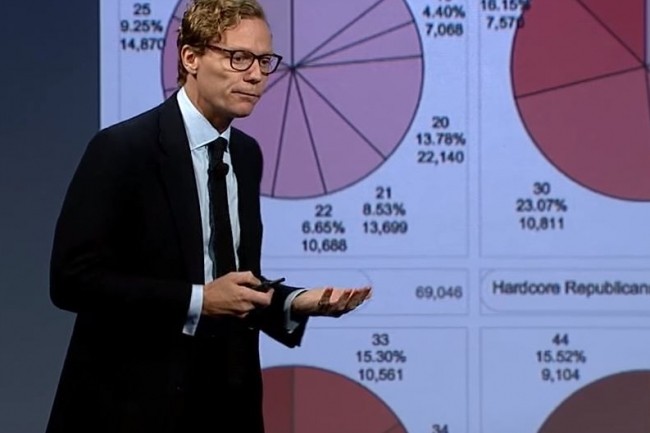

50 millions de profils Facebook exploités par Cambridge Analytica pour favoriser l'élection de Trump

- Détails

- Catégorie : Global

Pilotée par les sulfureux soutiens politiques du camp républiciain Robert Mercer et Steve Bannon, la société Cambridge Analytica aurait joué un rôle clé dans la victoire de Donald Trump à l'élection présidentielle américaine de 2016. Le lanceur d'alerte Christopher Wylie, ancien employé de la firme, a révélé une gigantesque affaire de violation et d'exploitation de 50 millions de profils Facebook sans consentement utilisateur à des fins de campagnes marketing politique très ciblées.

- Détails

- Catégorie : Global

INTELLIGENT SECURITY IT is an independent consultancy specializing in information security. Consisting of consultants with several decades of experience in the field of information security with know-how in the following areas:

- Risk Management of Information Systems : Mehari, Ebios and ISO 27005 standards

- Safety Management Systems based on ISO 27001 and ISO 27001 certification

- Security policies and procedures around the chapters of ISO 27001/27002

- Access security and identity management

- Business Continuity Plan: PCA, PRA, PSI

- Asset physical security, architectures and high availability solutions,...

As a result of rapid technological change, increased market pressure, and the increasing sophistication of computer piracy, IT organizations need to focus on proactive defense and creation beyond mere compliance valuable. IT managers must therefore achieve a subtle balance between limiting risks and stimulating growth. Indeed, an arbitrage error may make the company vulnerable, or unable to demonstrate the reactivity required to remain competitive on the world market.

INTELLIGENT SECURITY IT security specialists capitalize on decades of experience, strong industry knowledge and business process expertise to help companies take a concrete, flexible approach to protecting themselves against threats, limiting Risks and adopt the new technologies needed for their growth. The implementation of comprehensive security solutions enables organizations :

- Increase shareholder value, reducing risks, costs and complexity

- Compliance objectives

- To boost productivity and growth in business

- Increase customer confidence by protecting information and systems from various threats and various risks of computer piracy.

- Détails

- Catégorie : Global

Un audit de sécurité informatique repose sur le savoir-faire d'un expert en sécurité afin d'analyser et de vérifier que chaque règle associée à la politique de sécurité de l'entreprise est correctement appliquée (réseaux, architecture, systèmes, cryptographie, etc.). Nos consultants mènent des démarches

- Détails

- Catégorie : Global

- Détails

- Catégorie : Global

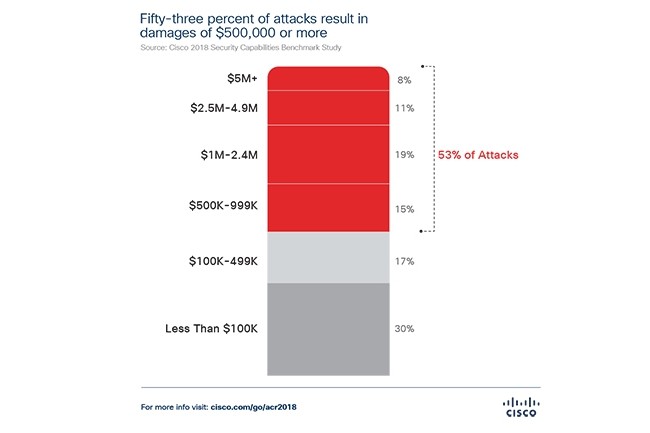

Les cyberattaques ont représenté en 2017 des pertes allant de 400 000 euros à plus de 4 millions d'euros pour plus de la moitié des entreprises interrogées par Cisco dans son rapport annuel sur la cybersécurité. En France par exemple, plus de 40% des RSSI s'attendent à les voir déborder sur leurs technologies d'exploitation.

- Détails

- Catégorie : Global

Chaque personne a une façon différente de taper au clavier. C’est le constat qui a servi de point de départ à la société TypingDNA pour concevoir une extension pour le navigateur Chrome destinée à identifier un utilisateur.

- Détails

- Catégorie : Global

On attend par SMSI le système de management de la sécurité de l’information basé sur la norme ISO 27001. Un Système de Management est un système documenté et structuré basée sur le concept de l’amélioration continue ou roue de Deming. On dit que c’est un système documenté car, il est composé par des procédures, politiques, méthodes de travail et des enregistrements.

- Détails

- Catégorie : Global

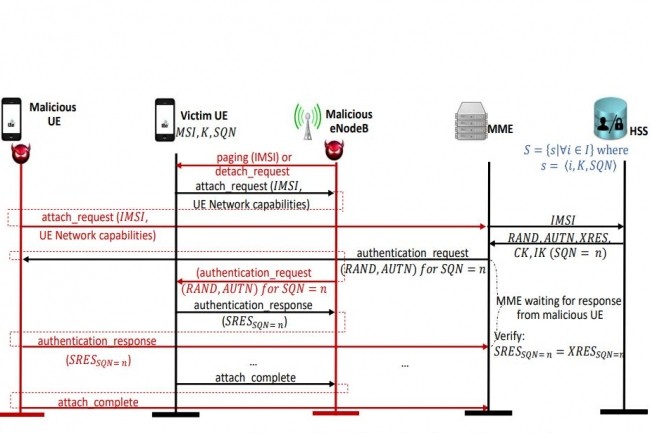

Des chercheurs des universités de Purdue (Indiana) et de l'Iowa ont détaillé des vulnérabilités dans le protocole 4G LTE pour réaliser 10 attaques permettant de compromettre sa sécurité, mais aussi de porter atteinte à la vie privée des utilisateurs et provoquer des perturbations de service.

- Détails

- Catégorie : Global

Sécurité : Des chercheurs ont découvert que les systèmes de cloud AWS de Tesla avaient été compromis dans le but de générer de la cryptomonnaie ou cryptojacking.

L'environnement cloud de Tesla a été exploité par des pirates pour créer des cryptomonnaies, ont découvert des chercheurs.

Page 1 sur 2